Este artigo esclarece as diferenças funcionais entre EMPILHAMENTO e CASCATEAMENTO de switches Ethernet, e esclarece também os conceitos de gerenciamento e desempenho para cada caso.

Cascateamento, o que é?

Cascateamento é a simples interconexão de dois ou mais switches em série. Para estas conexões entre os switches, são empregadas portas ou interfaces convencionais; as mesmas portas/interfaces que são utilizadas para conectar qualquer dispositivo cliente (ex: computadores, laptops, roteadores, firewalls, pontos de acesso, etc.).

Limitações do Cascateamento

Desempenho da Porta Uplink e Agregação do Tráfego

Uma vez que o cascateamento emprega uma porta Ethernet convencional, seja ela FastEthernet ou GigabitEthernet, a comunicação entre os dois switches interconectados se dá à capacidade de transmissão de dados suportada pela porta empregada. No caso de interconexão de dois switches com porta FastEthernet, a comunicação entre os dois switches ocorrerá a uma taxa de dados na ordem de 100 Mbps. No caso de GigabitEthernet, 1000 Mbps ou 1 Gbps.

O maior problema com relação ao cascateamento está justamente relacionado ao desempenho das conexões entre os switches envolvidos. Quanto maior for a quantidade de switches em uma “cascata”, maior será o problema de escalabilidade.

Em tese, uma porta Uplink deverá possuir capacidade o suficiente para poder estatísticamente agregar com qualidade as transmissões de todas as demais portas do switch. Ao realizarmos uma interconexão entre dois switches de 48 portas 10/100 (FastEthernet) via porta GigabitEthernet, e dependendo da disposição das conexões, as transmissões destas 48 portas compartilharão a capacidade da porta uplink. A interconexão de múltiplos switches via uma porta GigabitEthernet poderá da mesma forma resultar no compartilhamento de “N portas x 100 Mbps” sobre uma única porta GigabitEthernet, acarretando em problemas de contenção pelo fato da porta GigabitEthernet não ser o suficiente para agregar todo o tráfego das portas de acesso.

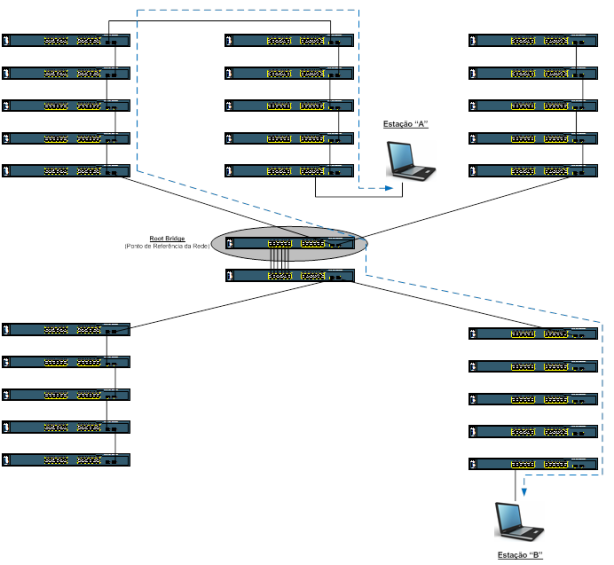

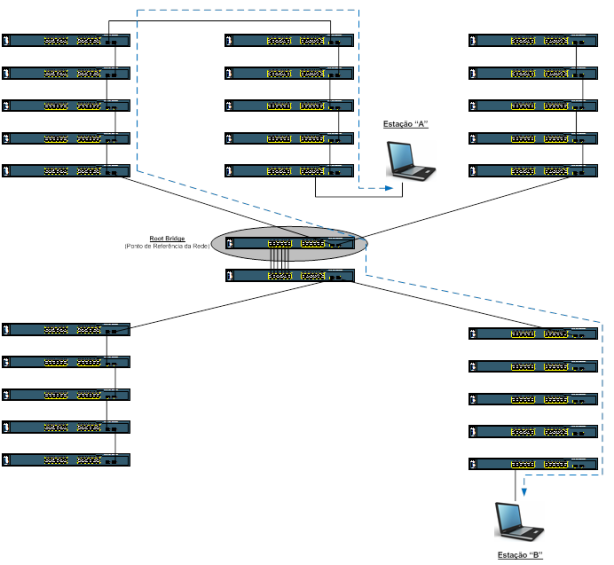

Um exemplo de cascateamento:

Exemplo de Cascateamento

Convergência e Estabilidade

Outro fator importante é a questão de estabilidade da rede e a convergência do protocolo Spanning Tree em caso de falhas. Redes Comutadas (redes cujas decisões de encaminhamento de frames são baseadas em informações de Camada 2 (camada “Enlace de Dados” do modelo de referência OSI (RM-OSI)), possuem duas necessidades vitais para a continuidade de suas operações:

Topologias redundantes obviamente implicam no emprego de conexões redundantes entre os switches da rede, e até mesmo switches redundantes para alcançarmos maiores índices de disponibilidade. O problema é que redes comutadas precisam ao mesmo tempo estar totalmente isentas de loops. Por exemplo, a figura abaixo ilustra uma topologia redundante com conexões redundantes entre dois switches. No exemplo demonstrado abaixo, a simples presença do loop na rede resultará em sua imediata paralisação!

Loop em Rede Ethernet

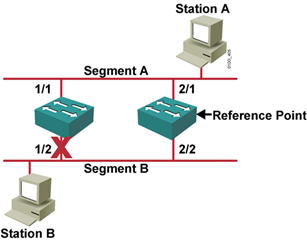

Como, então, promover alta disponibilidade com conexões redundantes em uma rede Ethernet que ao mesmo tempo não pode possuir loops? Para isto existe o protocolo Spanning Tree, ou Spanning Tree Protocol (STP), nas suas variações IEEE 802.1d (STP), IEEE 802.1w (RSTP), e IEEE 802.1S (MSTP).

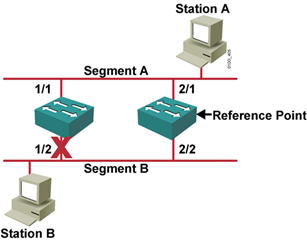

O objetivo do protocolo Spanning Tree é possibilitar links redundantes em uma rede comutada (com switches), ao mesmo tempo em que eliminando a possibilidade de ocorrência de loops. Na ilustração abaixo, o protocolo Spanning Tree automaticamente deteta a presença do loop, e se encarrega de desabilitar as portas que julgar necessário para assegurar o interrupção da condição de loop entre os dois switches envolvido. Isto é feito automaticamente pelo protocolo Spanning Tree, baseado em uma série de critérios os quais não serão abordados neste documento.

Loop e Spanning Tree

Você deve estar se perguntando: o que isto tem a ver com empilhamento ou cascateamento?

A resposta é muito simples: o protocolo Spanning Tree é complexo, e possui uma série de limitações. O cascateamento excessivo de switches em uma rede Ethernet poderá agravar estas limitações do protocolo Spanning Tree e provocar problemas na rede, em especial loops e o tempo de convergência do protocolo em caso de falhas em um equipamento ou link da rede.

Na verdade, a maior limitação está por conta do diâmetro da rede do Spanning Tree: este protocolo foi projetado para operar com eficiência para redes Ethernet comutadas com no máximo 7 dispositivos em seu diâmetro. Ou seja, de um computador-dispositivo cliente para outro computador, a transmissão não deverá percorrer por mais do que 7 switches ao longo do trajeto. Na verdade, o diâmetro é estabelecido com base em um ponto de referência central, que controla a operação do protocolo Spanning Tree. Este ponto de referência central é um switch Ethernet de melhor prioridade, e desempenha a função conhecida como Root Bridge.

Diâmetro STP

Ao interconectar múltiplos switches Ethernet por meios de cascateamento, é possível que o diâmetro da rede seja modificado para algo muito superior a sete (07), o que não é muito compatível com os temporizadores (“timers”) das mensagens do protocolo Spanning Tree (conhecidas por “BPDUs”).

Diâmetro excessivo do STP

Gerenciamento

Outro aspecto importante das redes comutadas é o gerenciamento. Sabe-se que para cada dispositivo onde uma verificação precisa ser feita ou alguma configuração a ser realizada, precisamos em primeiro momento estabelecer uma conexão com o sistema operacional do dispositivo para fins de gerenciá-lo e administrar os comandos dos recursos desejados.

A conexão com o sistema operacional do Switch Ethernet poderá ser feita por vários métodos – dependendo do que for suportado pelo dispositivo em questão. Por exemplo, Telnet, SSH, HTTP/HTTPS, e SNMP.

Geralmente switches cascateados são gerenciados individualmente: cada switch que compõe a “cascata” precisa ser acessado isoladamente. Isto acarreta em esforço administrativo e torna o ambiente ainda mais complexo.

Há exceções, porém, como é o caso dos switches da Cisco Systems que suportam o recurso de “Cluster”, onde até 16 switches podem ser agrupados e gerenciados via um único endereço IP (ao invés de fazermos acessos individuais para cada switch), mas, mesmo assim, em termos de estrutura de comutação continuam sendo 16 switches completamente independentes. No entanto, por vias gerais, isto não é tipicamente suportado por todos os fabricantes.

Resumo

O cascateamento é uma simples conexão ou interconexão entre dois ou mais switches através de portas Ethernet convencionais. Possui limitações como a escalabilidade, desempenho de comunicação entre os switches, e a questão do gerenciamento.

Empilhamento, o que é?

Ao contrário do cascateamento, o empilhamento emprega portas dedicadas, exclusivas para o propósito de interconexão entre switches. Esta porta é de alto desempenho – superior às portas FastEthernet e GigabitEthernet – e interconecta o switch fabric diretamente entre os switches da “pilha”. Isto promove um ganho de desempenho muito superior se comparado ao cenário de cascateamento.

Vantagens do Empilhamento

-

Conexão de alto desempenho entre os switches;

-

Porta dedicada e exclusiva para este propósito;

-

Suporta conexões de portas de empilhamento redundantes (Daisy-chain ou ring);

-

Elimina o problema de escalabilidade do diâmetro do protocolo Spanning Tree;

-

Permite gerenciar todos os switches da pilha como se fossem um mesmo sistema (o cascateamento não suporta isto). Emprega-se um único endereço IP para todo o sistema.

No caso da Cisco Systems, as tecnologias Cisco StackWise, Cisco StackWise Plus, e Cisco FlexStack são suportadas pelos modelos 3750, 3750-X, e 2960-S.

As ilustrações abaixo mostram o Cisco StackWise e o Cisco FlexStack (para Catalyst 2960-S).

Cisco StackWise

Cisco FlexStack

Cisco FlexStack

O denominado “empilhamento” de switches possui inúmeras vantagens, se comparada à utilização individual de cada switch em uma rede. Swithes empilháveis, quando fazendo parte de uma pilha ou “stack” de switches, são interconectados diretamente em seus chamados “switching fabric” através de portas dedicadas e específicas para este propósito, o que permite a interconexão direta do plano de controle (“Control Plane”) de cada um dos equipamentos, consolidando-os e os tornando um único switch, completamente gerenciável.

Ou seja, ao invés de possuirmos quatro switches “isolados” em uma rede, mesmo que interconectados através de suas portas, possuímos somente um “único” switch, que é a representação do empilhamento de até 4 unidades (no caso do FlexStack) ou 9 unidades (no caso do StackWise) . O empilhamento oferece as seguintes capacidades e vantagens sobre switches “standalone” ou individuais:

-

Todos os switches de uma pilha são gerenciados de uma vez só.

-

Todos os switches de uma pilha se unificam completamente, e tornam-se um único switch na rede.

-

Elimina o “gargalo” no tráfego de dados entre os switches.

-

Melhora drasticamente as capacidades de gerenciamento e mitigação de falhas na rede local.

Cisco StackWise

Dependendo do modelo empregado, o StackWise poderá ofertar 32 Gbps de desempenho na porta de empilhamento, sendo 16 Gbps Upstream e 16 Gbps Downstream.

A capacidade da porta de empilhamento varia conforme a versão da tecnologia e o modelo de equipamento empregado. Por exemplo, o switch Cisco Catalyst 3750-X, que usa a tecnologia Cisco StackWise Plus, poderá empilhar até 9 switches, tornando-os um sistema único, através de portas dedicadas com capacidade de 64 Gbps. Neste caso, são usados dois cabos de 16 pares, totalizando 64 Gbps.

Cisco StackWise Plus

É no aspeto desempenho e gerenciamento unificado de até 9 switches por pilha que observamos melhor os benefícios do empilhamento. As conexões feitas via portas dedicadas interligam diretamente os “switch fabrics” dos sistemas interconectados, promovendo um cenário de desempenho e robustez absolutamente superior.

A ilustração abaixo mostra uma comunicação unicast entre dois computadores conectados no mesmo switch de uma pilha de switches com StackWise. A comutação é resolvida localmente pela ASIC que controla as portas envolvidas.

Comutação com o Cisco StackWise

Já a ilustração abaixo mostra a comunicação direta via o backplane dos dois switches envolvidos, quando a transmissão precisa fluir de um switch para o outro.

Comutação com o Cisco StackWise

Espero com este artigo ter esclarecido as diferenças funcionais entre EMPILHAMENTO e CASCATEAMENTO, e como o empilhamento se demonstra bastante superior ao simples cenário de cascateamento de switches.

Autor: Leonardo Furtado

Fonte: https://innovacloudorg.wordpress.com/2011/12/30/diferencas-entre-cascateamento-e-empilhamento

![clip_image001[7] clip_image001[7]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjN_n1hMzIJh8mjlcklVZxjaKgLPUCGOxufSWy1kfqx4cadW0DkXRUXUpCGULt78UHXAbz_jrZC63X1cIcNi-ipZfNTpJHIXq81q7bHNObwaHtnmyrhz7GQvhGfB-BT-uqKKuUPUvlXRjgt/?imgmax=800)

![clip_image002[6] clip_image002[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhu5kRmUfwCbgjLdItBaV1lSumhxwyDwh-nvSNALze3xAskZfRFASsZ5wOaHjL_9ZYSgoZTm6geF1znRYU56VVhIBj_rk9X9zLOJ53kiO4rJ3xacPQ7ZMyAEwtUL6mMuj6CLwHRQqVpwhN3/?imgmax=800)

![clip_image003[6] clip_image003[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgLbyn7oKZhhNzYYB1fwGz1tQy14ccjYxWXyIGamMM3k7UC7KfG4mzMKnvyI7t0JnYIOtm8EyB5dMGNE84JHR2RqcfECPgL6m4AT26v9ZF-v4Oxm-SfeY215K6ehsZ2PI7XcXqcluu-stiW/?imgmax=800)

![clip_image005[6] clip_image005[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgXZ-sBbw7hmK_yvcznPL-MooOeMPnj0_QFCG9eHr3mbVR3zIgicFmQIr0lxI5XfIo_RuyhyphenhyphenUhCwjRNFHPgLZxgcb6oJZp-l3uOv3TOZOrZ6hJnT4LiPf5J6MtUa5Mc5DW8B3_-hRs8RDll/?imgmax=800)

![clip_image007[6] clip_image007[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhacj_TAFjPb6S-EpM34da7dAdINBOw3DlxCj8Kiw2mkHBsC_-buuTk9dxdU5y1ydvtUpBJotL3AuejEe9kEpbb9S1-V25Ydb7Um_3BPesjzNujsvtCYIIef0E6ZMuDhLo5wwM_u40y8eD2/?imgmax=800)

![clip_image009[6] clip_image009[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiqvg66DLKStMMm6Lh5_-H1H9PSDkxQhPH3Ss_kVe2NaY1c7Qwkdhcxe-hnHMkejq1b7KKTiDHOT-vEZF2AHmhck8dFkbh7Ym_ATJ1QgdGqw2QrSUgTqpkbKQIzh_P4wnKeDHE1dUZgpWqr/?imgmax=800)

![clip_image011[6] clip_image011[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgpUq4cmgFfPXDrmzcdTzs6H-KiooSt0l3NMQStaWZmPVq336SBoo14HB2cj-gXoxUTZC1sMs-vVq99aq62Osfcvcyx5cU5KwMsoR8zWH4XhnB2li_yQMwHv-lA_MYZCUQLlaNyhCJZVas6/?imgmax=800)

![clip_image012[6] clip_image012[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhfNS6tKRJ586KYSl-NNzAoMwVfGQ-eNGyTwDxf2AAymj0o-lYTPdAWXOqXlULnf4IktTbk97zpT072ndXaRYH1uhFSyO0d_0kJ6dFGaxUJfsESA074CZpvzuk_2Xid1r6lKFlD2TC3cHxc/?imgmax=800)

![clip_image013[6] clip_image013[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhs4uTwY6MbxHtWfoWs7ticbgrz-zbg5fXTA0NARbtxVaFcMeCL2EZ2I1GRLTY5B_H4h9G47wQsJOHwvAMeWQCGnqtYzgpTE3ODkINz_l1htz6x4G7CsBC2D4SNw1QRueT1ow7ObOUux0CD/?imgmax=800)

![clip_image014[6] clip_image014[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgZPH8cAvcnXpRVsuyEGKjCheQMxSSGZz24NDsUa5cBXEZmB89otjEVqocbwFhddrcrpBwzVkNMgEyuHQo8oy2tgele3m9TlU3LIQiJM0K07Bih4vx6mFOKQamx4TGdeFHtJS4r7QCXWPdy/?imgmax=800)

![clip_image015[6] clip_image015[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjcTrN1ulDQVDPsz7Km2PCnPJs1tX3ClD7qwuOwfWGAVIhCSakUF-shJn8pMC71Xo6Fax3qJ466zQmKceyvDTdd5B3n_Nl1_-6WXTSsYo2WpMmwoazsH9hWk4WpTU80LwlmuHPBSyoXMooE/?imgmax=800)

![clip_image016[6] clip_image016[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEg8udK-OTGYbY9ufJvJ8BiaCEdn1y0TxIDJsIvEtsyW9uPdXPQgomVd8_heOuYdOjidpkfwh2_cUBW6IeS79yKAJhN-SSyQgTc-TSXz3lqhZm4U4NBCzHhM8byA1Mb33WD49jCngs8Ig6q5/?imgmax=800)

![clip_image017[6] clip_image017[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjLZ0jtQduKSaCBMBHBbddjxA-nYEqLlKrsNmXmLqbFbt0I7wd_gFvWb2a2CIGbZ26nAFcjpVYH9og0rlQ2JPgU5EJY0Vz17aZ9Kjh57zStKQM5FtZZLoprxitNkPEHedRSVbXnzmc8lDqp/?imgmax=800)

![clip_image018[6] clip_image018[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiVTltRDPuMQZU4QDskb1GvnuCd_RXz358x0pKrrzJyfG3sgTFi0D8b9UoBdewM0S9z-SrI-0-Wps9RhwLuQjxqbXbUcAwqw5URNbmcK8TE3Fcz9Q_wRTxgTkeqftvLLB767eZ89-1yZQfs/?imgmax=800)

![clip_image019[6] clip_image019[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjJjNpf8B31FODd3sn1StKAcNUznfC5LzEugxU5nWP1LTXTCr9zICH6eS0HmZ5NSFDGLa1FnHR5w62vCX4IUVYodAwa8xROoy8PF8LL5f1ptUTYdjrf0h_pF0AVYGgxaCFHD6BSoyjSSGp6/?imgmax=800)

![clip_image020[6] clip_image020[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiw78CMlcXhCx3mQe6yLrA9lmBU8O7qISW51ukpnubWqDHeyB1XcGpWgSwDMSht3-LB7MjYHv4oGXEeAtwYrjIRb3luS5Aec6Lc9QqWHCUX5OJpDXF5LHEFslrm0xsV28N4-CQjXG6zW2ap/?imgmax=800)

![clip_image021[6] clip_image021[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgcsHmN9zgt1otewp06P1DEGBRV1z88J-M2JK42BLMj34JrLqA_KIO77VYO33CN9VTUfZScihNmTRuLvwRn3y2dVxSk0HoIGHfGo65vvGGBLnlijMSrht2XUQGmtEmLS0Qm91nlTotc7JuJ/?imgmax=800)

![clip_image022[6] clip_image022[6]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjA9s2duhWlCh-LrzEhwLzwPl4ii9fhDufEJlRAhus6YkC0_GCeTtNdGIn8i6K4j8UQ_-eDQdyJwi0fd0MbJDFr9utZMK6iFLEaege7csqIeVvotjQRpmRnhZz7k-ZXobZdWdcaZJiFMOc0/?imgmax=800)